Stripe「セキュリティ・チェックリストに基づく対策処置状況」の記入方法

May 07, 2025近年、クレジットカード決済に関するセキュリティ強化の一環として、Stripeから「セキュリティ・チェックリストに基づく対策措置状況申告書」の提出を求められるケースが増えています。

特に日本国内のカード発行会社と連携する際、この申告書への正確な対応が求められることがあります。本記事では、Kajabiをプラットフォームとして活用している事業者向けに、Stripeの各設問に対してどのように回答すればよいかを、Kajabiの実装状況を踏まえてわかりやすく解説します。

導入方法の詳細

顧客はどのように決済を行いますか?

➡️ その他(Stripe Checkout や Payment Element)

KajabiではStripe Checkoutを使用しています。

商品やサービスをオンラインで販売していますか?(オンラインサイト上に商品・サービスを掲載していますか?)

➡️ はい

管理者画面のアクセス制限とID/PW管理

「管理者のアクセス可能なIPアドレスを制限する。IP制限できない場合はベーシック認証等のアクセス制限を設ける」

➡️ いいえ

Kajabiにはユーザーが自身でIPアドレス制限を設定する機能はありません。ただし、ログインにはパスワード+多要素認証(MFA)が必須であり、CloudflareのWAFを通じて不審アクセスをブロックしています。

「取得されたアカウントを不正使用されないよう二段階認証または二要素認証を採用する。」

➡️ はい

管理者アカウントにはMFA(二要素認証)が必須で導入済みです。

「管理者画面のログインフォームでは、アカウントロック機能を有効にし、10 回以下のログイン失敗でアカウントをロックする。」

➡️ はい

Kajabiは不正ログイン防止策として試行回数の制限やアカウントロック機能を備えています(回数の具体値は非公開ですが、有効です)

データディレクトリの露見に伴う設定不備への対策

公開ディレクトリには、重要なファイルを配置しない。

➡️ はい

Kajabiの設計上、重要データは安全に管理されており、ユーザーが公開ディレクトリに直接アクセスすることはありません。

Web サーバや Web アプリケーションによりアップロード可能な拡張子やファイルを制限する等の設定を行う。

➡️ はい

Kajabiはアップロード可能なファイル種別をシステムで制限しています(例:.exe などの危険な拡張子は不可)。

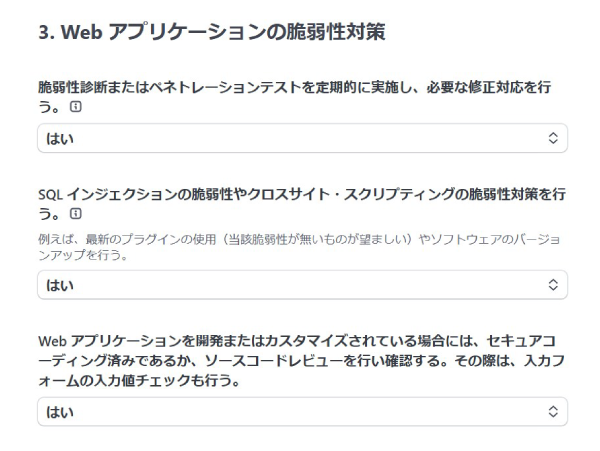

Webアプリケーションの脆弱性対策

脆弱性診断またはペネトレーションテストを定期的に実施し、必要な修正対応を行う

➡️ はい

Kajabiでは、内部および外部のペネトレーションテストを定期的に実施し、脆弱性への修正対応を行っていると公式に明言されています

SQLインジェクションやクロスサイト・スクリプティングの脆弱性対策を行う

➡️ はい

Kajabiの開発チームは、OWASP Top 10(Web脆弱性の代表的なリスト)に基づいたセキュアコーディングを実施していると明記されています

Web アプリケーションを開発またはカスタマイズされている場合には、セキュアコーディング済みであるか、ソースコードレビューを行い確認する。その際は、入力フォームの入力値チェックも行う。

➡️ はい

Kajabiのシステムは自社開発で、コード変更はすべてピアレビュー(ソースコードレビュー)を通過してから本番環境に適用されます。入力フォーム等の入力値チェックも行われており、開発〜運用まで安全性を意識したフローが構築されています。

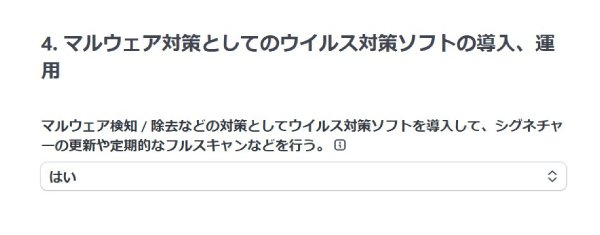

マルウェア対策としてのウイルス対策ソフトの導入、運用

マルウェア検知 / 除去などの対策としてウイルス対策ソフトを導入して、シグネチャーの更新や定期的なフルスキャンなどを行う。

➡️ はい

Kajabiはエンドポイント保護を含む業界標準の保護策を導入しています。

悪質な有効性確認(クレジットマスター)への対策

➡️ はい

KajabiはStripe Checkoutを利用しており、StripeおよびCloudflareの不正検知・決済保護機能によって悪質なカード使用に対応しています。

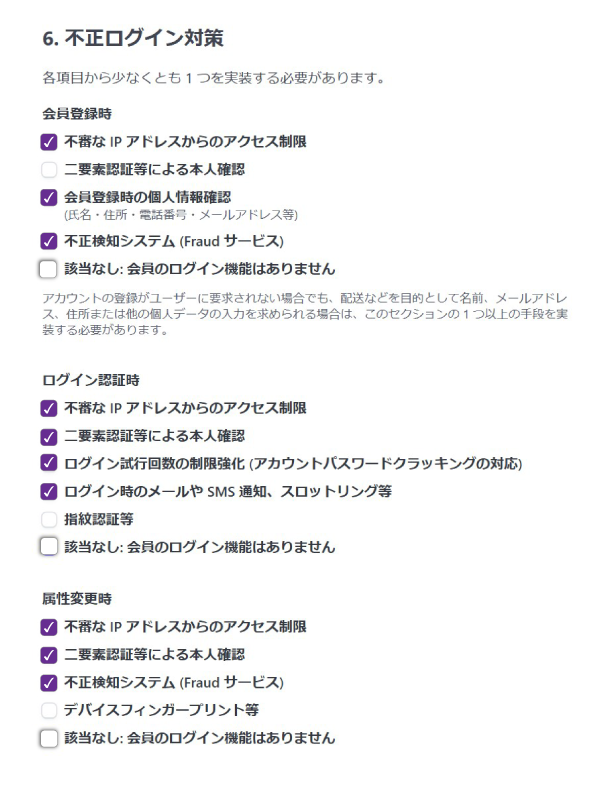

不正ログイン対策

KAJABIの場合上記のように回答します。

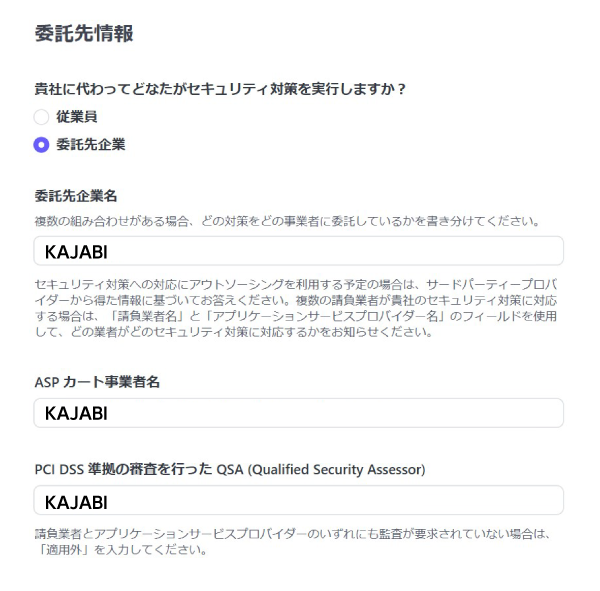

委託先情報

委託先企業 を選択して、 すべてに KAJABI と入力します。

今回ご紹介した内容は、Kajabiを利用している場合におけるStripeのセキュリティチェックリストへの回答方法に基づいています。他のプラットフォームをご利用の場合は、セキュリティ実装状況が異なる可能性があるため、各サービスのサポートや技術資料を直接ご確認いただくことをおすすめします。

当サイト経由でKAJABIを登録すると、

無料で日本語ガイドサイトへのアクセス権 & 無料動画コースをプレゼントしています!🎉